2025.12.04 年末年始、大手企業の半数以上がサイバー被害を経験 取引先起因のリスクも浮き彫りに

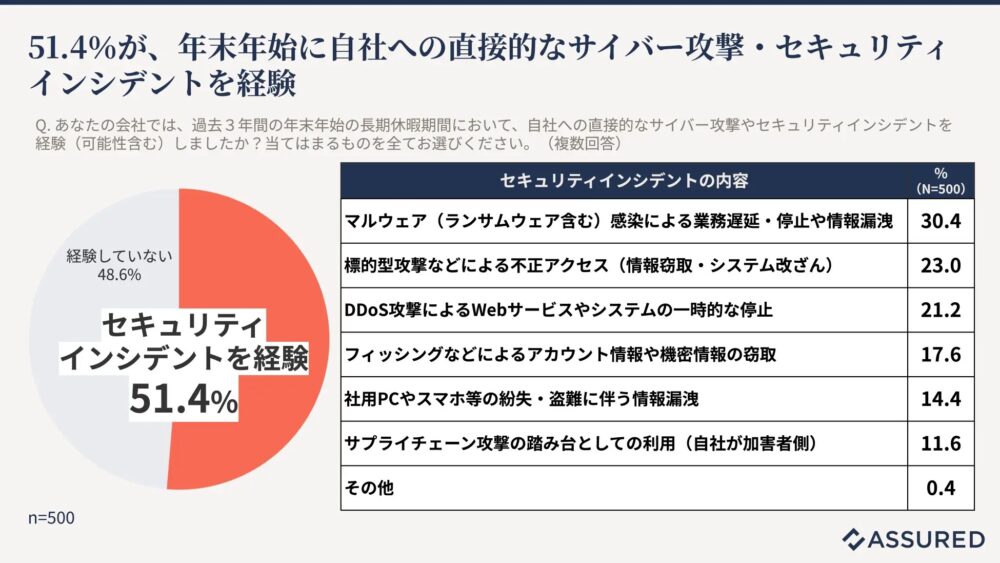

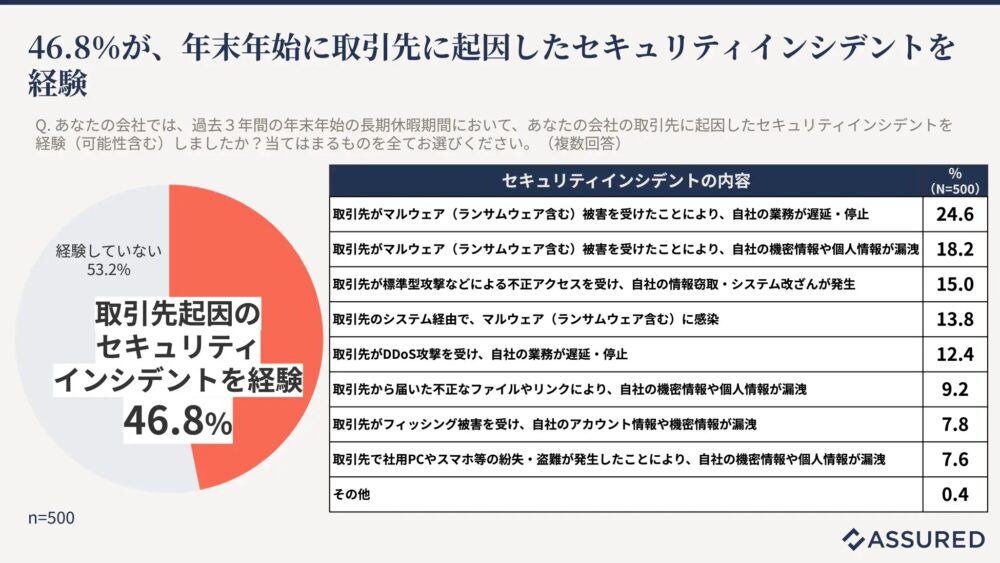

過去3年間の年末年始の休暇期間中に大手企業の55.4%が何らかのセキュリティーインシデントを経験していたことが、セキュリティー信用評価プラットフォームを提供するアシュアードの調査で分かった。自社への直接被害が51.4%、取引先経由の被害も46.8%に達し、企業間を結ぶサプライチェーン上のリスクが深刻化している実態が浮き彫りになった。

調査は、従業員数1000人以上の大手企業の情報システム・セキュリティー部門担当者500人を対象に、2025年11月中旬にインターネット上で実施した。

結果によると、社会問題化しているランサムウエア(身代金要求型ウイルス)を含む「マルウエア」(悪意のあるプログラム)による業務遅延や停止、情報漏洩を経験した企業が30.4%と最多。次いで「標的型攻撃による不正アクセス」が23.0%、「DDoS攻撃によるシステム停止」が21.2%と続いた。

一方、取引先起因のインシデントでは、最も多かったのが「取引先のマルウエア被害による自社の業務停止や遅延」で24.6%。インシデントの起点となった取引先のうち48.7%がクラウドサービス事業者で、続いてシステム委託先やデータセンターが多かった。クラウド化の進展に伴い、利用サービスの増加が新たなリスクにつながっているとみられる。

7割が休暇中の体制に警戒感

休暇期間中の自社のセキュリティー体制については、70.2%の企業が「不安を感じている」と回答。背景には、監視体制の人手不足や取引先のセキュリティー水準の不透明さ、緊急時の連絡・初動対応体制の不備などが挙げられた。多くの企業が従業員への注意喚起(50.0%)、社内ネットワークへの接続ルールの徹底(44.8%)、監視体制強化(44.2%)といった対応を取っているが、取引先との緊急連絡体制の強化に至っている企業は19.2%にとどまった。

休暇明けにも注意が求められる。調査対象の企業のうち約4割が、休暇明けの「PC・サーバーの再起動およびパッチ適用状況の確認」や「休暇中に受信したメール(標的型メール含む)の確認」を警戒すべき課題として挙げており、休暇明けにサイバー攻撃が集中するリスクにも警戒する必要がある。

アシュアードのAssured事業部セキュリティエキスパートで、公認情報システム監査人(CISA)も務める真藤直観氏は「年末年始は人手が薄くなる状況を狙ったサイバー攻撃の集中期間であり、ランサムウエアやフィッシング詐欺が巧妙化・増加する傾向が明確になった」と指摘。対策として、従業員への注意喚起徹底のほか、フィッシングメール対策の強化、監視体制の確保、取引先との緊急連絡体制の事前確認、休暇明けの機器再起動やパッチ(修正プログラム)適用計画の策定を挙げた。その上で「自社のみならず取引先を含むサプライチェーン全体での影響範囲を想定し、防御体制を確認することがリスク低減の鍵になる」と呼びかけている。